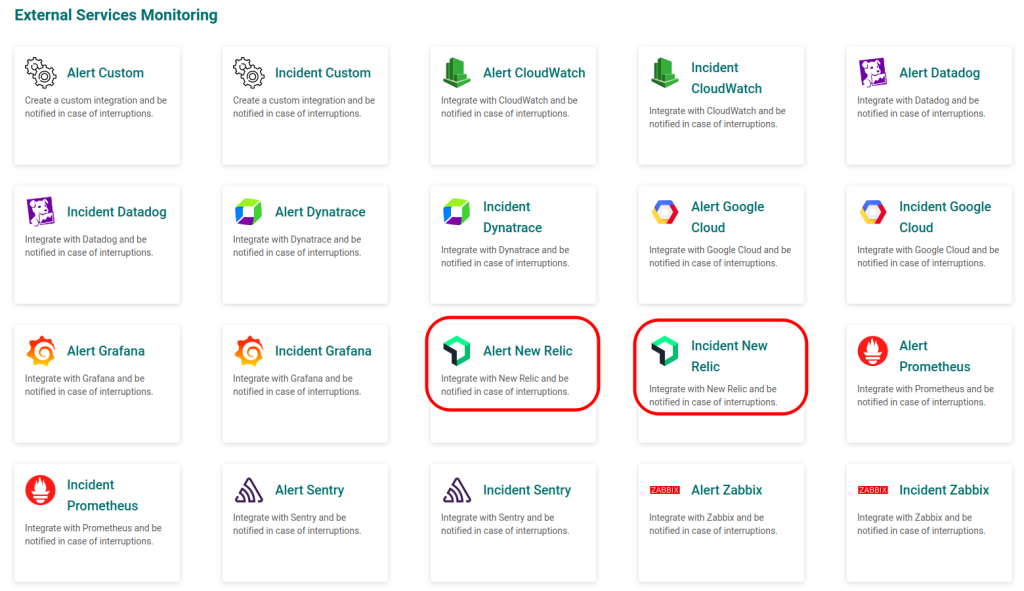

External Services New Relic

Com o serviço externo New Relic, recebemos dados em nossa API (Interface de Programação de Aplicações). Geramos uma URL que nos envia os dados podendo abrir um Alarme ou Incidente na plataform assim como um status Resolvido.

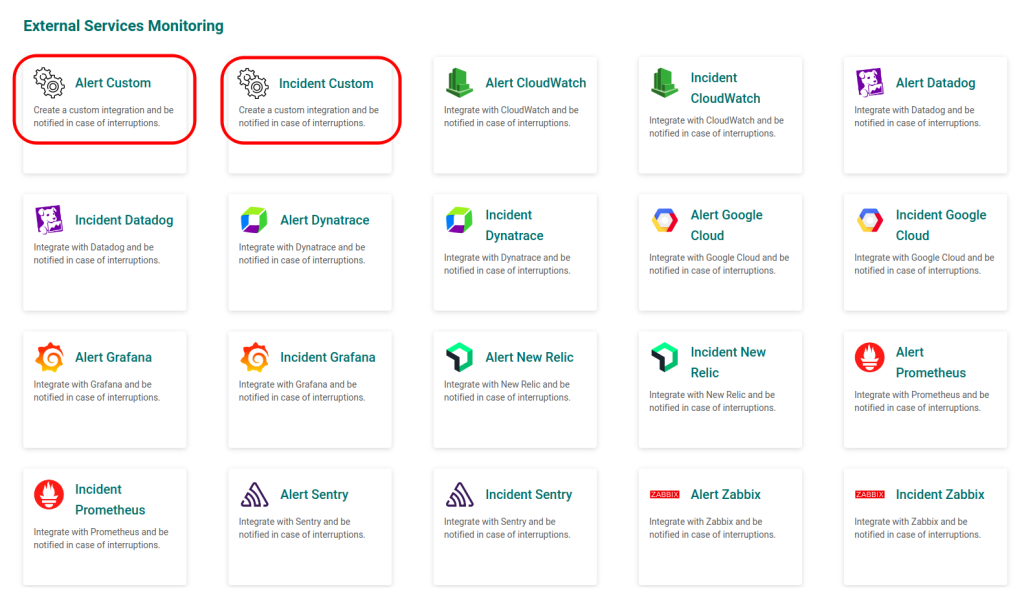

Temos duas opções:

- Alert

- Incident

Configuração New Relic

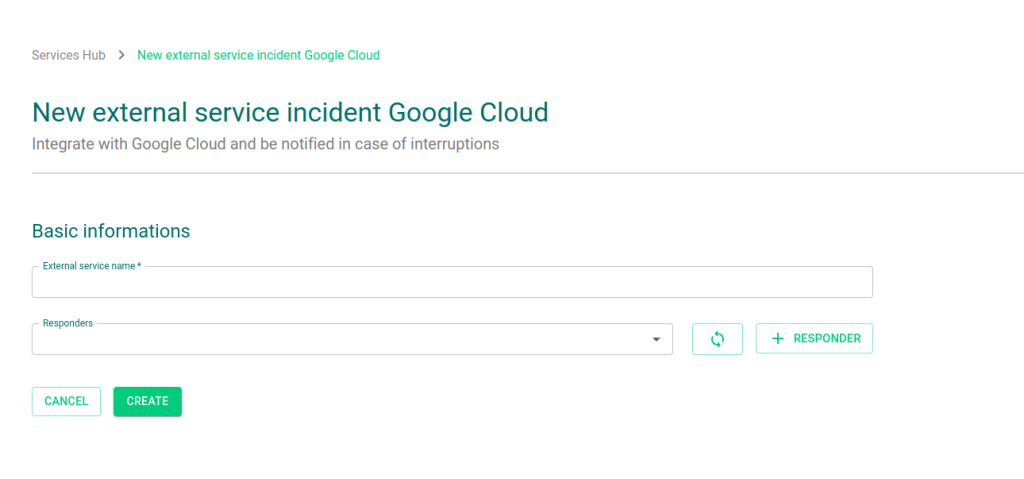

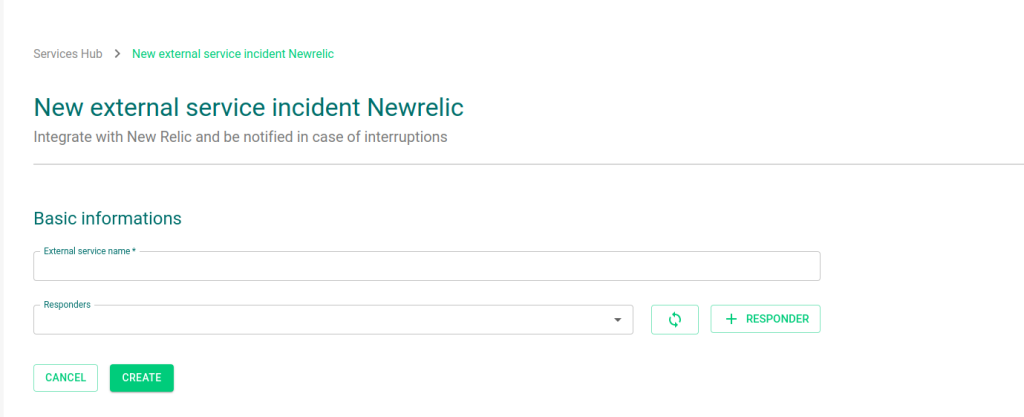

No formulário, deve preencher o External service name e os Responders, que receberão s notificações deste serviço, em seguida clique em CREATE

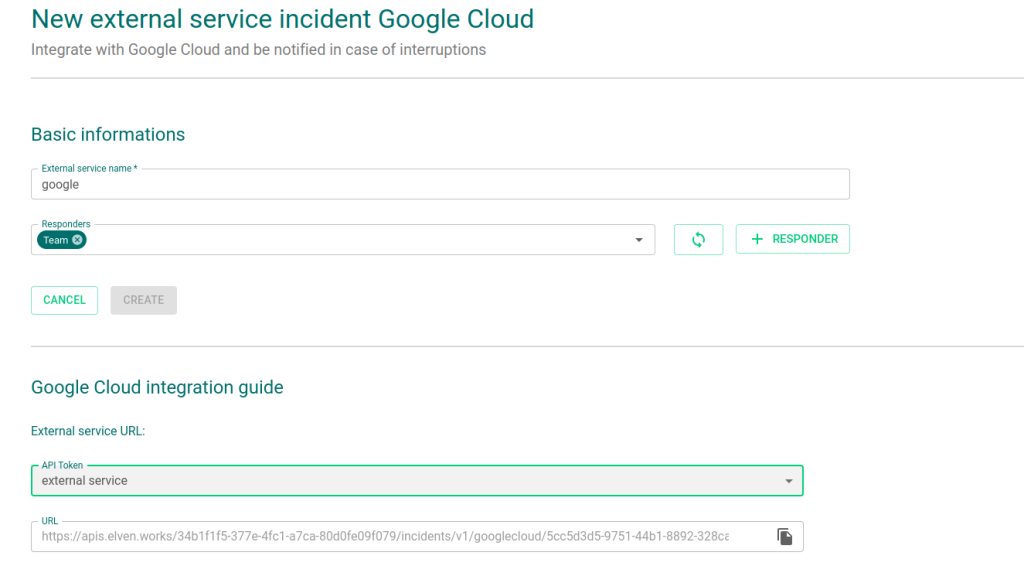

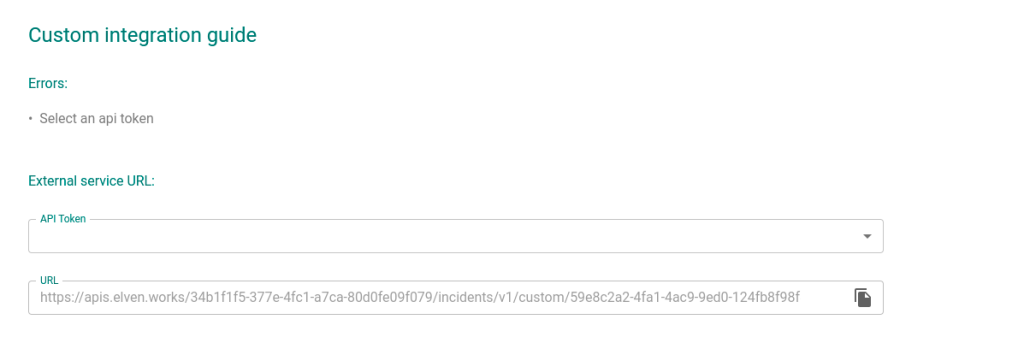

Mais abaixo aparecerá as informações do seu External Service solicitando que selecione um Api token, selecione o criado anteriormente

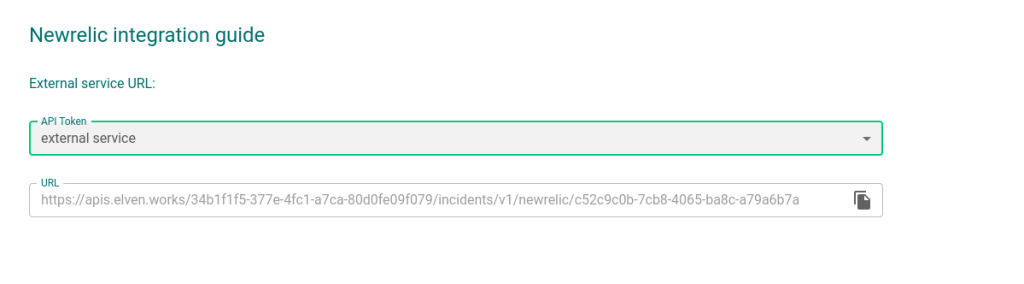

Após selecionar o Api Token, as informações necessárias para configurar o External Service New Relic estão completas

No NewRelic, no menu à esquerda, vá em Alerts & AI e clique em Alert Conditions & Policies:

Criar um novo Alert Policy:

Selecionar One Issue per condition and signal

Finalizar clicando em Create policy whithout notifications.

No menu à esquerda clique em Workflows e depois no canto superior direito da tela e selecione Add a workflow:

De um nome de sua preferência ao workflow e selecione a Policy criada na etapa 1:

Em Notify selecione Webhook e depois Add a destination:

Coloque o nome de identificação de sua preferência em Webhook name

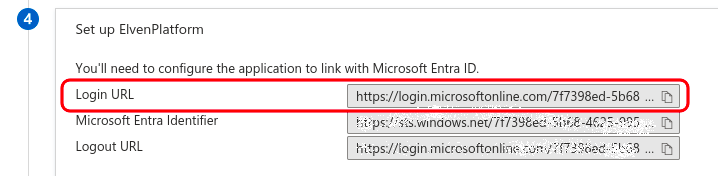

Em Endpoint URL: informar a url disponibilizada ao criar o External Service New Relic

Após preencher, clique em Save destination.

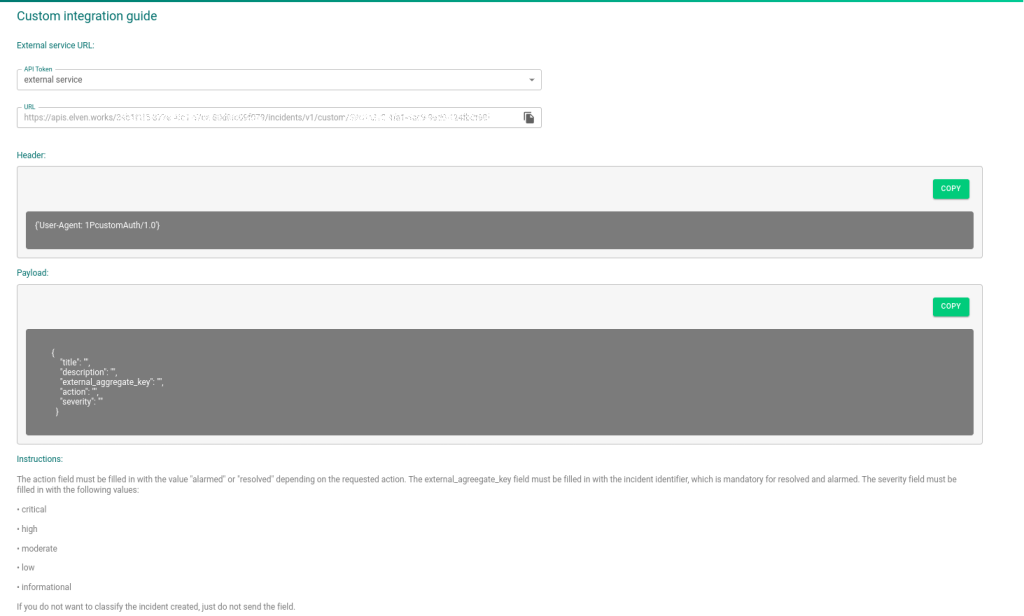

Preencher com as informações coletadas na Elven Platform:

{

"issueId": {{json issueId}},

"issueTitle": {{json issueTitle}},

"issueDescription": "{{accumulations.conditionDescription.[0] }}",

"issueTime": "{{createdAt}}",

"issueState": {{#if issueClosedAt}}"closed"{{else if issueAcknowledgedAt}}"acknowledged"{{else}}"open"{{/if}},

"severity": {{ json priority }},

"organization": "<ENTER ORGANIZATION HERE>"

}

- issueId: Identificador único da issue.

- issueTitle: Título ou nome da issue.

- issueDescription: Descrição detalhada da issue (pegando o primeiro item da lista

accumulations.conditionDescription). - issueState: Estado da issue, pode ser “closed”, “acknowledged” ou “open” dependendo das condições (

issueClosedAteissueAcknowledgedAt). - severity: Nível de severidade (prioridade) da issue.

- organization: org_uid da organização (deve ser substituído por um valor real).