Há duas maneiras de validar uma solicitação de HTTP na plataforma. A primeira, chamada status code, é onde checamos se o protocolo de resposta pertence à família 200. E a segunda, é usando a String Validation, que também pode receber uma Expressão Regular.

Expressões Regulares são padrões de caracteres que associam sequências de caracteres no texto. Podemos usar expressões regulares para extrair ou substituir porções de texto, bem como, endereço ou link de imagens em uma página HTML, modificar formato de texto ou remover caracteres inválidos. Desta forma, você pode fazer checagens mais complexos, como o exemplo abaixo:

Se o seu retorno de api é:

{

status: 1,

name: xyz

}

Qualquer resultado de status diferente de zero é considerado válido, então, definiria o seguinte:

String Validation:

status: [^0]

Para mais detalhes sobre como usar uma Expressão Regular, você pode conferir a documentação do GoLang.

O Horário de Funcionamento foi

criado para você definir os dias da semana e horários que seus

monitoramentos estarão disponíveis, evitando que receba alertas e

notificações em horários indesejados, sem que suas métricas sejam

impactadas.

Em todos os tipos de monitoramento

existentes na plataforma, essa funcionalidade está disponível e pode

ser configurada manualmente através do ícone de calendário, na tela de

informações do recurso.

Como configurar um horário de funcionamento

Ao clicar no ícone de calendário, uma janela de configurações abrirá,

para que sejam escolhidos os dias da semana e os horários que o

monitoramento irá funcionar. Caso os horários sejam os mesmo para todos

os dias da semana, basta preencher o campo “Opening hours for all days”

com horário de início e término e clicar em “Copy to everyday” para que

ele seja copiado para todos os dias da semana escolhidos.

Assim que terminar as configurações, clique em “Save opening hours” para salvar o seu horário de funcionamento.

O Horário de Funcionamento iniciará automaticamente no horário e dia escolhido. Para ter certeza de que está configurada, basta olhar se o ícone de calendário apresentará um ponto verde sinalizando a configuração. Caso necessário editar, deletar ou confirmar os ajustes, clique no ícone de calendário novamente.

É importante lembrar que, caso a configuração não seja realizada, a plataforma irá monitorar a seu recurso 24/7.

A Janela de Manutenção foi criada para que as métricas disponíveis

em cada monitoramento não sejam afetadas por uma manutenção programada.

Nesse período de manutenção, a aplicação fica fora do ar por um tempo

determinado para que receba atualizações.

Em todos os tipos de monitoramento

existentes na plataforma, essa funcionalidade está disponível, e pode

ser configurada manualmente através do ícone de ferramentas ao lado do

nome do recurso.

Como configurar uma janela de manutenção

Ao clicar no ícone de ferramentas,

uma janela de configurações abrirá, para que seja colocado o início e o

fim previsto da janela de manutenção. Assim que definir os dias e

horários, clique em salvar para finalizar.

A Janela de Manutenção iniciará

automaticamente no horário e dia escolhido. Para ter certeza de que está

configurada, basta olhar se o ícone de ferramentas apresentará um ponto

laranja sinalizando a configuração. Caso necessário editar, deletar ou

confirmar os ajustes, clique no ícone de ferramentas novamente.

Caso a manutenção seja finalizada

antes do prazo previsto e queria finalizar a Janela de Manutenção, há a

possibilidade de encerrar manualmente clicando no link “End

maintenance”, localizado na barra laranja superior que aparecerá assim

que começar a sua Janela de Manutenção.

Seus clientes terão visibilidade da sua manutenção programada através da Status Page.

Secret Variable é um recurso da

One Platform que garante a segurança de variáveis confidenciais usadas

no monitoramento de aplicações, serviços e configuração de cloud. Essas

variáveis confidenciais são registradas na plataforma com um nome

comercial e podem ser usadas para substituir informações que não devem

ser públicas para outros usuários da organização.

A Secret Variable não é editável e contém informações confidenciais,

como senhas, que não ficam visíveis para consulta na plataforma.

O nome comercial, escolhido pelo usuário, para a segurança das

informações confidenciais, está disponível a todos para aplicar em

health checks, header e outros campos, basta usar o comando “{{“, ou

clique na tecla que aparece no canto direito do campo, onde será

possível ver a lista de variáveis criadas.

Para configurar a Secret Variable na plataforma, clique na seta, ao

lado do nome da organização, na barra superior, e no botão com o desenho

de um lápis para entrar na sua organização ou clique aqui.

Acessando sua organização, terá Tokens e Secrets Variables. Clique no

botão de mais (+), ao lado do nome Secret Variable, e, então, uma caixa

de diálogo abrirá. Nela, você coloca o nome da variável (sem os

colchetes ({{)), que será usada publicamente pelo seu time de usuários,

preencha as informações confidenciais que deseja criptografar e mantenha

o valor em segredo.

Após preencher todos os campos, clique no botão “Save” para criar a

configuração. Em alguns segundos, o seu Secret Variable será criado e

aparecerá assim como a imagem abaixo:

Nota: Após criar o Secret Variable, não é possível editá-lo. Para modificá-lo, você precisará excluir e fazer uma nova inclusão.

Nota: Se o nome da

“Secret” for muito grande e o botão de remover não estiver aparecendo,

selecione o texto clicando duas vezes sobre ele e, em seguida, pressione

a tecla “Tab”. Isso fará com que o ícone de exclusão apareça,

permitindo que você remova a secret.

Usando um Secret Variable

Na aplicação

Adicionar ou remover um Secret Variable pode ser feito ao configurar um monitoramento na plataforma. Sempre que tiver um ícone de chave no campo, poderá utilizar secrets.

Clique na chave ou digite “{{“

dentro do campo e a lista de variáveis cadastradas na organização serão

abertas. Selecione a Secret Variable que você deseja, que pode ser usada

na URL de health check, ou nos campos de header ou value.

Para cadastrar os usuários na One Platform já com as Roles específicas, siga os próximos passos.

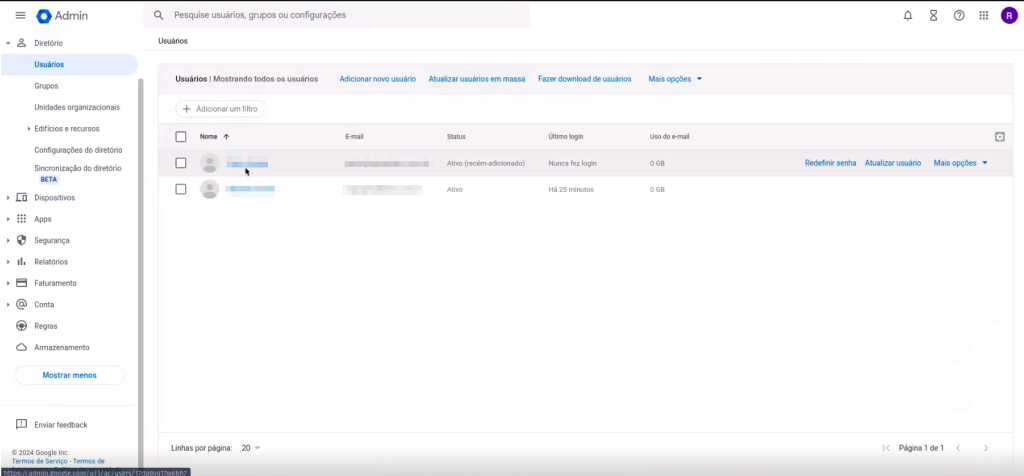

No Painel do Google Admin, clique em “Diretório” > “Usuários“.

Dentro da aba “Usuários“, clique em “Mais opções” > “Gerenciar Atributos Personalizados“.

Clique em “Adicionar Atributo Personalizado“.

Dentro dos campos “Categoria” e “Campo Personalizado” > “Nome“, é necessário seguir o padrão abaixo.

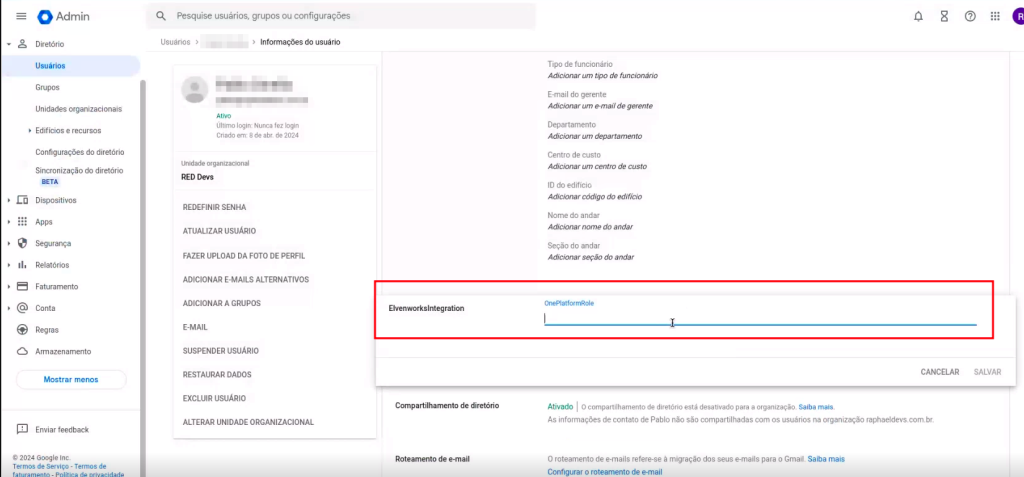

Categoria: ElvenworksIntegration

Campo Personalizado:

– Nome: OnePlatformRole

– Tipo: texto

– Visibilidade: Visível para usuário e administrador

– Número de valores: Valor único

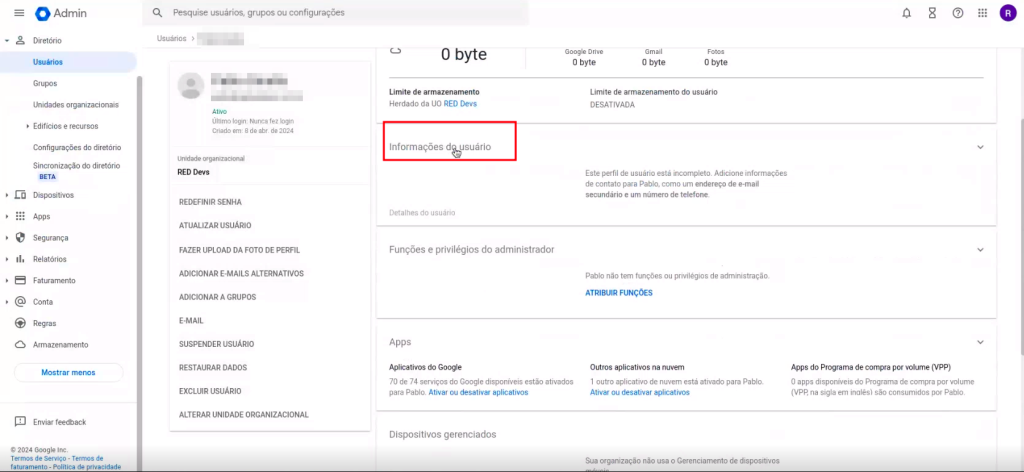

Após essa configuração, volte para a aba de usuários e clique no usuário ao qual gostaria de atribuir uma ROLE.

Clique em “Informações do Usuário“.

Dentro do campo “ElvenworksIntegration“, escreva a ROLE que gostaria de aplicar para o usuário.

Roles disponíveis:

– member

– admin

– owner

Após isso, clique em “Salvar“. Em até 20 minutos, a ROLE será aplicada na One Platform.

Configuração SSO com SAML (Single Sing-On)

1 – No Google workspace, acesse Apps > Web and mobile apps

2 – Selecione Add app > Add custom SAML app

3 – Preencha com os dados:

- App name: OnePlatform (Nome sugerido)

- Description: (Opcional)

- App Icon: (Opcional) Logo da OnePlatform

Clique em CONTINUE

4 – Copie o Entity ID e baixe o Certificate. Clique em CONTINUE

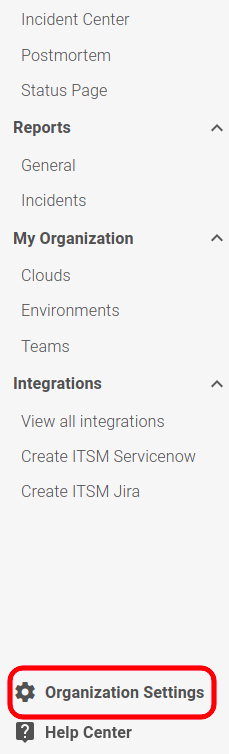

5 – Abra a OnePlatform em uma nova aba, clique em Settings Organization

6 – Selecione a aba Single Sign-On

7 – Preencha o campo Sign In URL com o Entity ID copiado no passo “4” e selecione o arquivo do Certificate baixado

8 – Copie os dados obtidos na OnePlatform:

- ACS URL

- Entity ID

9 – Cole no Workspace, nos campos da imagem abaixo

10 – Escolher formato que deseje o nome da app (First name, Last name ou Primary e-mail) e clique em CONTINUE

11 – Abra a app criada e clique em User Access

12 – Habilite o acesso dos usuários do Workspace para usar essa app, os usuários que poderão logar na OnePlatform.

- Caso queira liberar para todos os usuários do workspace, selecione ON for everyone e clique em SAVE

- Caso queira, configure um grupo específico no seu workspace e, clicando em Group, selecione o grupo desejado, em seguida ative a chave ON e clique em SAVE

13 – Aguarde até aparecer a App criada para acessar a OnePlatform. Isso pode demorar alguns minutos

Configuração para sincronização de usuários na OnePlatform

1 – Entre no Console do Google Cloud, selecione o menu através das 3 barras localizadas no canto superior esquerdo, selecione IAM & Admin > Service Accounts

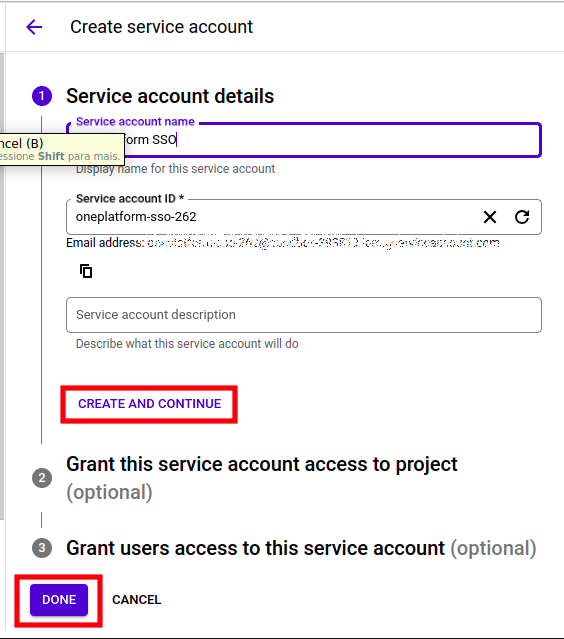

2 – Clicar em Create Service Account

3 – Preencha os campos com os dados, clique em Create and Continue em seguida em Done

- Service Account Name: Oneplatform SSO (Nome sugerido)

- Description: (Opcional)

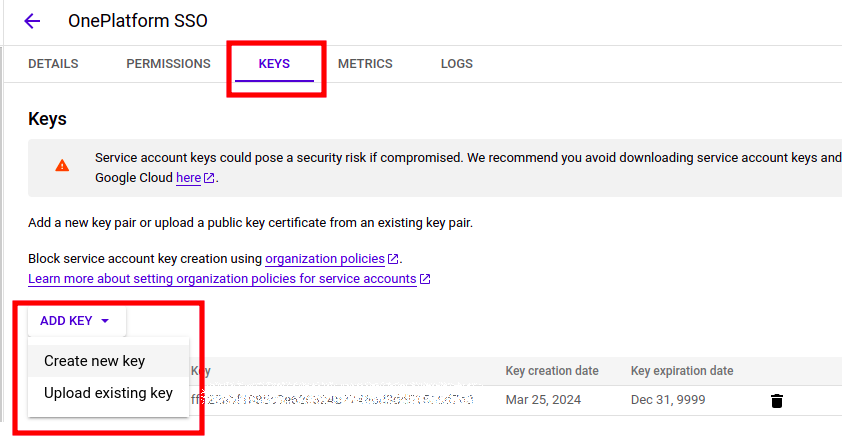

4 – Abra a conta de serviço criada e selecione a aba KEYS, clique em ADD KEY e Create new key

4 – Abra a conta de serviço criada e selecione a aba KEYS, clique em ADD KEY e Create new key

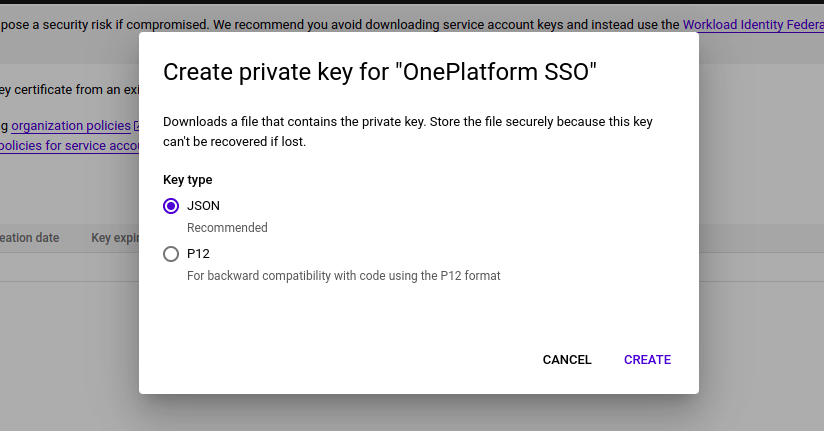

5 – Selecione o tipo de chave como JSON, clique em CREATE.

***Guarde em um local seguro

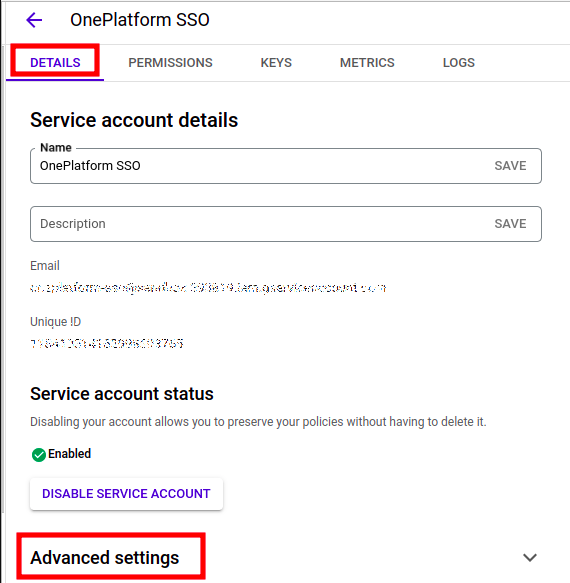

6 – Selecione a aba Details e clique em Advanced settings

6 – Selecione a aba Details e clique em Advanced settings

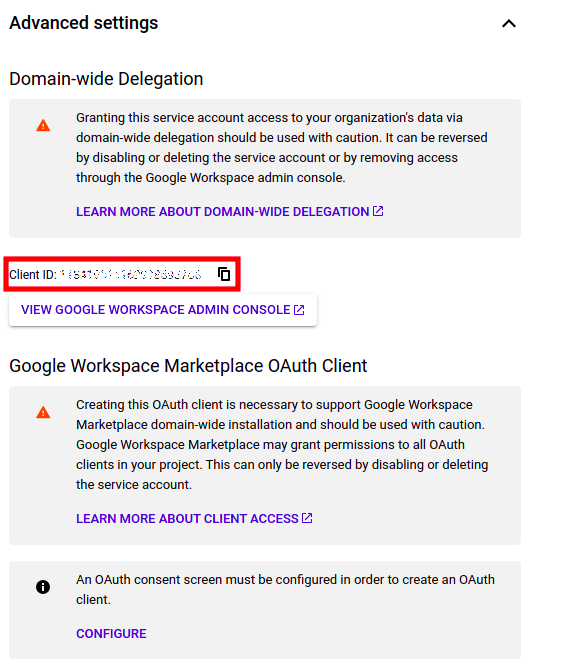

7 – Anote o Client ID, pois será usado em passos futuros

7 – Anote o Client ID, pois será usado em passos futuros

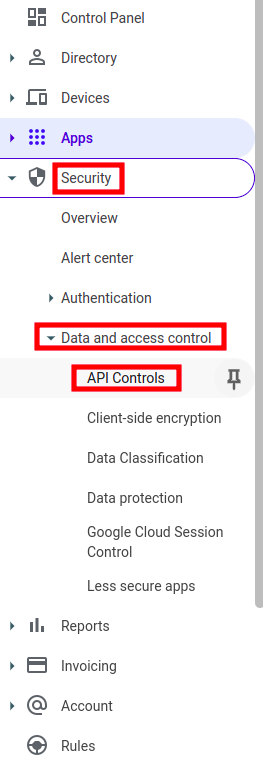

8 – No painel de Administrador seu Workspace, no menu esquerdo, selecione Security> Data and access control > API Controls

8 – No painel de Administrador seu Workspace, no menu esquerdo, selecione Security> Data and access control > API Controls

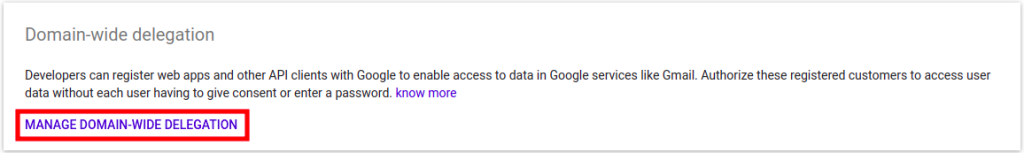

9 – Clique em MANAGE DOMAIN WIDE DELEGATION

9 – Clique em MANAGE DOMAIN WIDE DELEGATION

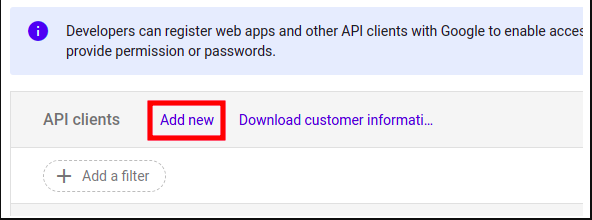

10 – Clique em Add new

10 – Clique em Add new

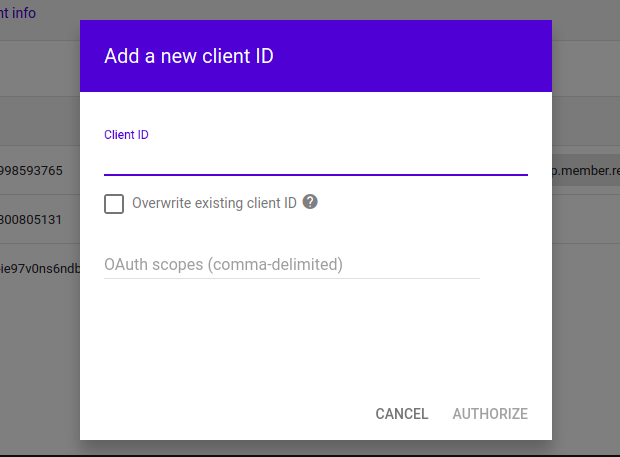

11 – No campo Client ID, preencha com o valor anotado no passo “7”

11 – No campo Client ID, preencha com o valor anotado no passo “7”

12 – No campo OAuth scopes, preencha com esses valores em cada linha (colocar cada link separadamente, para cada um adicionado, aparecerá o campo para adicionar o próximo):

- https://www.googleapis.com/auth/admin.directory.group.readonly -> Visualize grupos em seu domínio

- https://www.googleapis.com/auth/admin.directory.group.member.readonly –> Visualize assinaturas de grupos em seu domínio

- https://www.googleapis.com/auth/admin.directory.user.readonly –> Ver informações sobre os usuários no seu domínio

***Caso queira checar o nível de acessos que está liberando, acesse o link

13 – Clique em AUTHORIZE

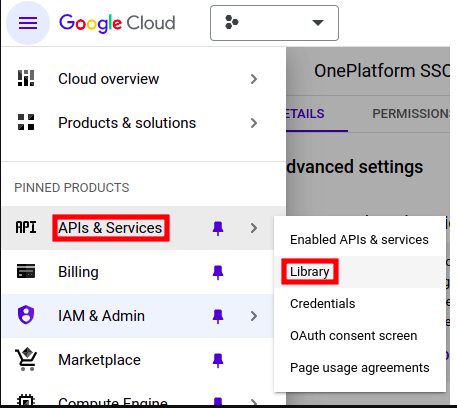

14 – Acesse o Console do Google Cloud, no menu esquerdo, acessar APIs & Sesvices > Library

12 – No campo OAuth scopes, preencha com esses valores em cada linha (colocar cada link separadamente, para cada um adicionado, aparecerá o campo para adicionar o próximo):

- https://www.googleapis.com/auth/admin.directory.group.readonly -> Visualize grupos em seu domínio

- https://www.googleapis.com/auth/admin.directory.group.member.readonly –> Visualize assinaturas de grupos em seu domínio

- https://www.googleapis.com/auth/admin.directory.user.readonly –> Ver informações sobre os usuários no seu domínio

***Caso queira checar o nível de acessos que está liberando, acesse o link

13 – Clique em AUTHORIZE

14 – Acesse o Console do Google Cloud, no menu esquerdo, acessar APIs & Sesvices > Library

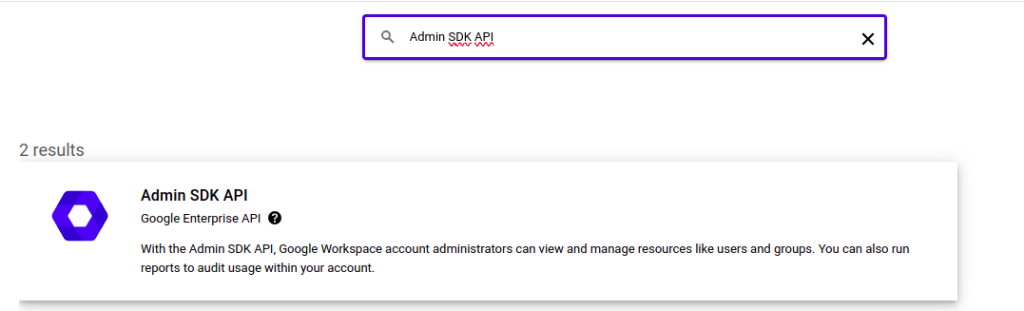

15 – Pesquisar por Admin SDK API

15 – Pesquisar por Admin SDK API

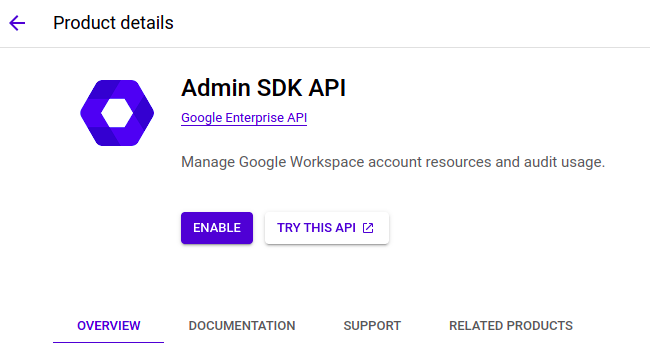

16 – Clique em Enable

16 – Clique em Enable

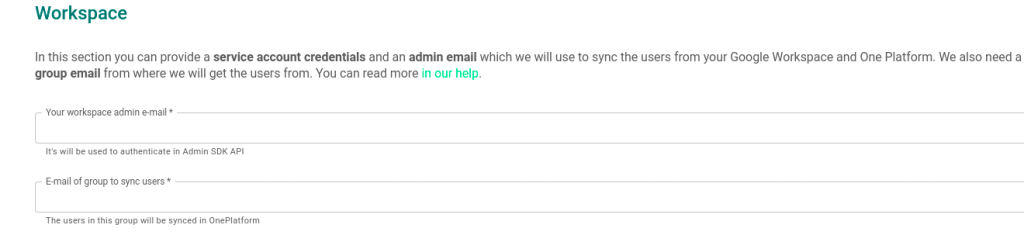

17 – Volte para a tela de configurações do SSO na OnePlatform e preencha os campos:

- Workspace admin e-mail -> e-mail com acesso admin ao workspace

- E-mail of group to sync users ->

e-mail do grupo configurado para sincronizar os user com a OnePlatform

(caso tenha selecionado ativer para todo o workspace, use um grupo que

contenha todos os usuários)

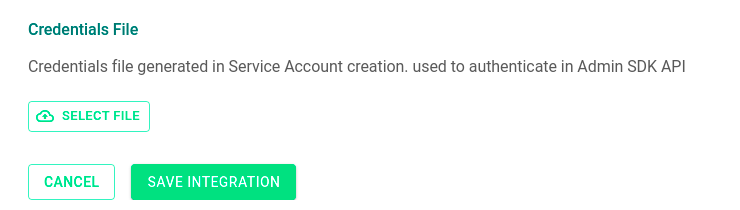

18 – Mais abaixo em Credentials File, selecione o JSON salvo com as chaves criadas no passo “5”, clicando em SELECT FILE

18 – Mais abaixo em Credentials File, selecione o JSON salvo com as chaves criadas no passo “5”, clicando em SELECT FILE

19 – Clique em SAVE INTEGRATION e está configurado.

A partir de agora os usuários na sua organização serão sincronizados com os do grupo do workspace configurado (os novos usuários adicionados ao grupo, serão adicionados na organização com a role “member”. caso queira alterar, siga a documentação.

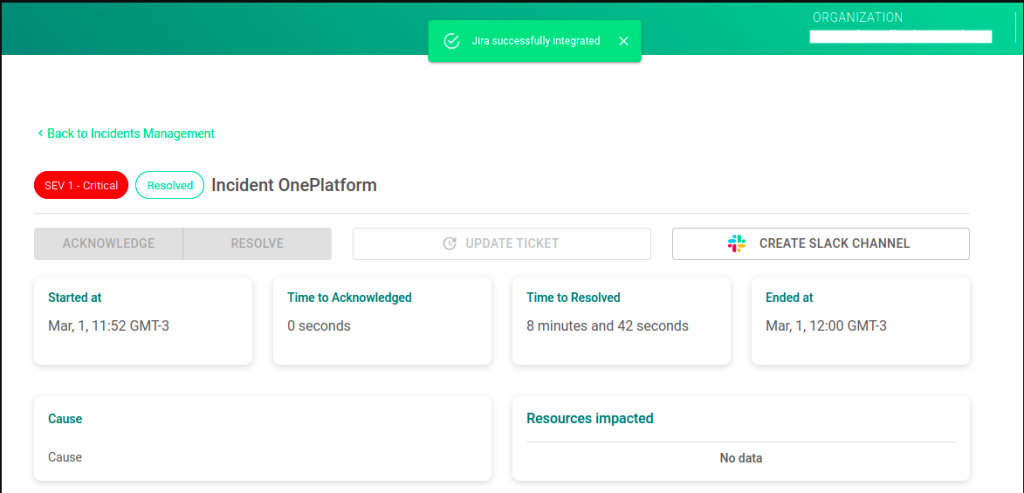

Uma integração com o Jira pode realmente transformar a maneira como

uma equipe trabalha, melhorando a colaboração, a eficiência e a

qualidade do produto. Ao eliminar silos de dados, automatizar tarefas

repetitivas e oferecer uma visão unificada do projeto, as equipes podem

se concentrar mais no trabalho significativo e menos na administração de

ferramentas. É um investimento que pode trazer grandes retornos em

termos de produtividade e sucesso do projeto. Siga os passos abaixo para

fazer a integração do Jira com a OnePlatform.

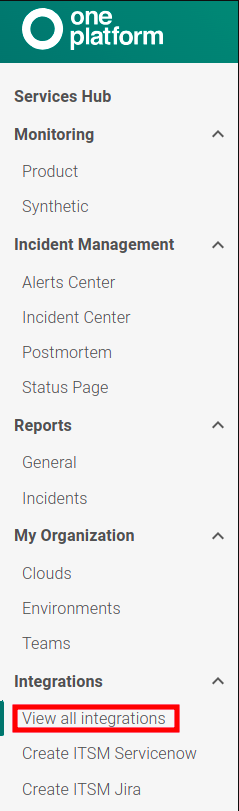

1 – Faça integração com o Jira e abra tickets dos seus incidentes de forma rápida e eficaz através da One Platform. Para começar, clique em “Create ITSM Jira” no menu esquerdo.

2 – Preencha o formulário com as informações necessárias.

Os campos são:

- Integration Name – Nome da integração à sua escolha

- Default Jira Lenguage – Configure o idioma de acordo com o que está no Jira

- Subdomain – Subdomínio fornecido pelo Jira

- Project Key – Você obtém esta informação nas configurações do projeto ou no canto superior do painel de seu projeto.

Neste exemplo a key é “JI”. Esta Key é configurada no momento da criação do projeto

- Username – Username/e-mail utilizado para logar no Jira

- Api Token – Este token é obtido através das configurações da conta

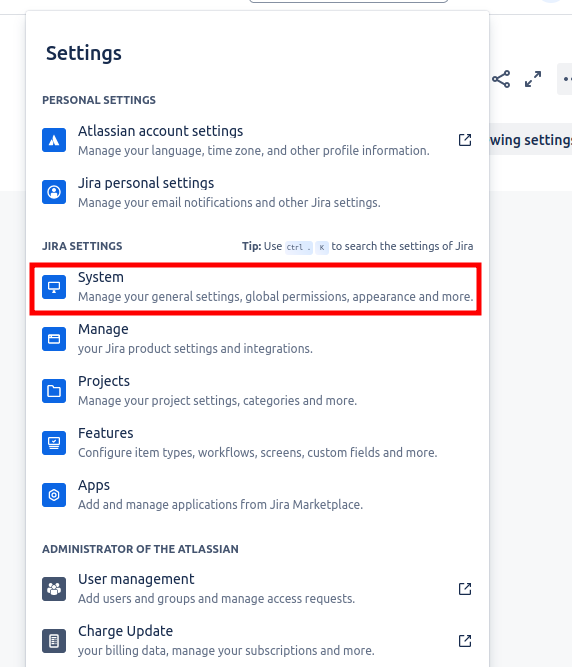

2.1 – Para verificar o idioma do Jira, clique na “engrenagem” localizada no canto superior direito e em seguida em “System“

2.2 – Para conseguir o Api Token, clique na “engrenagem” localizada no canto superior direito e em seguida em “Atlassian account settings“

2.3 – Na aba “Security“, clique em “Create and manage API tokens“

2.4 – Clique em “Create an API token“

2.5 – Nomeie e clique em “Create“

Seu token já foi criado e pronto para usar na OnePlatform.

Obs: Caso queira, você poderá colocar o teken em uma secret, clicando na “chave” no campo “Api Token“

3 – O template suportado para esta integração é “Management of IT services” (observe que apenas usuários administradores da conta Atlassian têm permissão para criar este tipo de template)

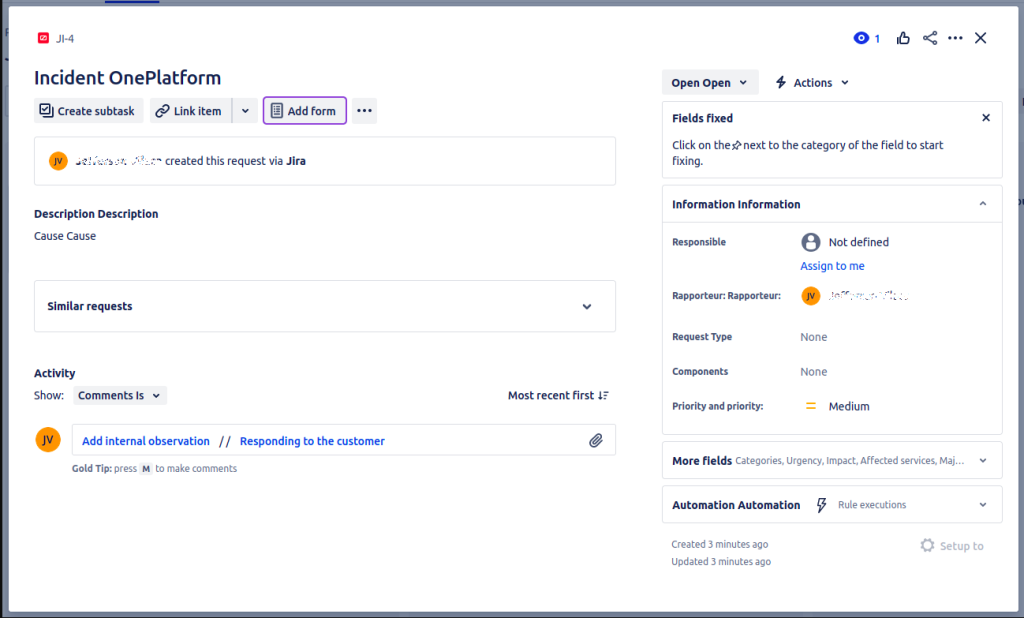

4 – Após configurar a integração dentro da OnePlatform, aparecerá o botão “OPEN TICKET” nas telas dos incidentes

5 – Quando o incidente é aberto, você poderá abrir um ticket referente a este incidente no Jira, clicando no botão “OPEN TICKET“, uma mensagem de sucesso aparecerá na tela

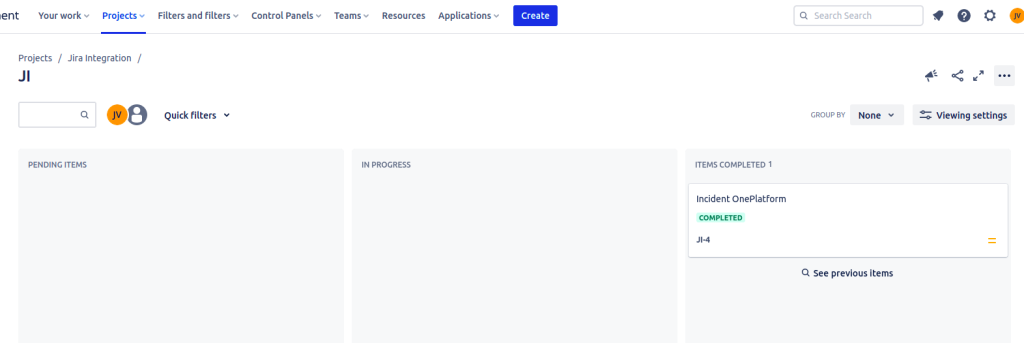

6 – Neste momento, um ticket será aberto no Jira

7 – Após o incidente resolvido, você poderá clicar em “UPDATE TICKET” e o mesmo será movido para a coluna “ITEMS COMPLETED“

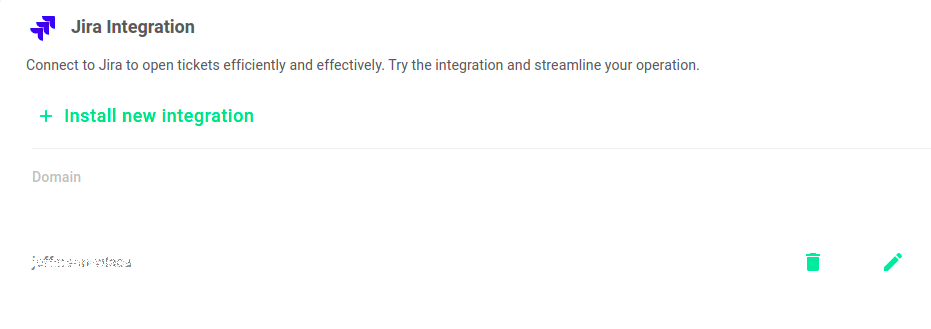

8 – Caso queira editar ou apagar a integração na OnePlatform, clique em “View all integragions” no menu esquerdo, aparecerá todas as integrações configuradas na plataforma

9 – Vá até “Jira Integration“, clique na ação que deseja (deletar ou editar)

Para abrir um card no Jira através de um alerta ou incidente na One Platform, basta adicionar o e-mail configurado para abertura de cards no Jira a um time na One Platform.

Quando um incidente ou alerta (pode ser automático, originado de uma integração externa, aberto manualmente, etc) vinculado a este time for aberto

Automaticamente um card será aberto no Jira.

Obs: Quando o incidente/alerta for resolvido, um novo e-mail será enviado, assim abrindo um novo card que poderá ser excluído.

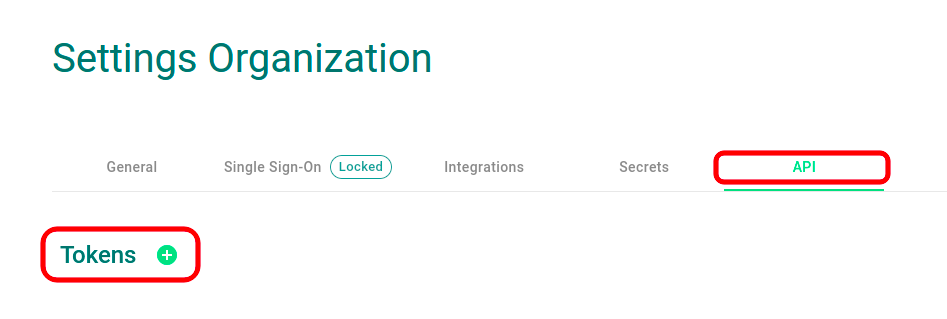

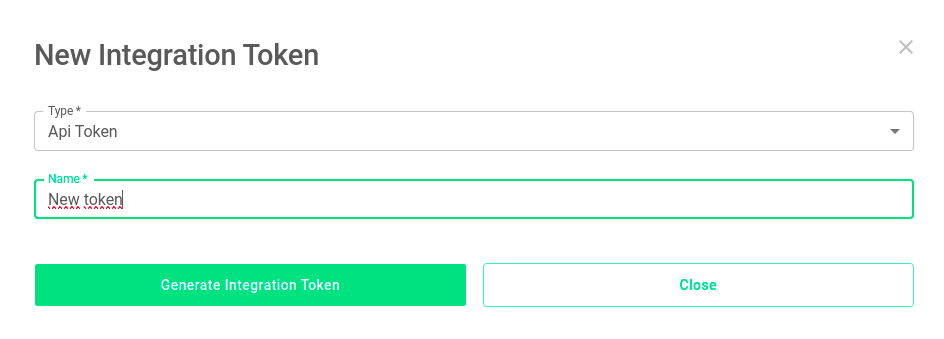

Criando um API Token

Para criar um API Token na plataforma:

2 – Na aba API, clique no botão “+” para criar um novo API Token

3 – Selecione o tipo Api Token e preencha o campo Name, em seguida, clique em Generate Integration Token

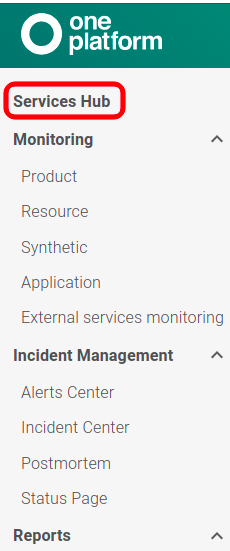

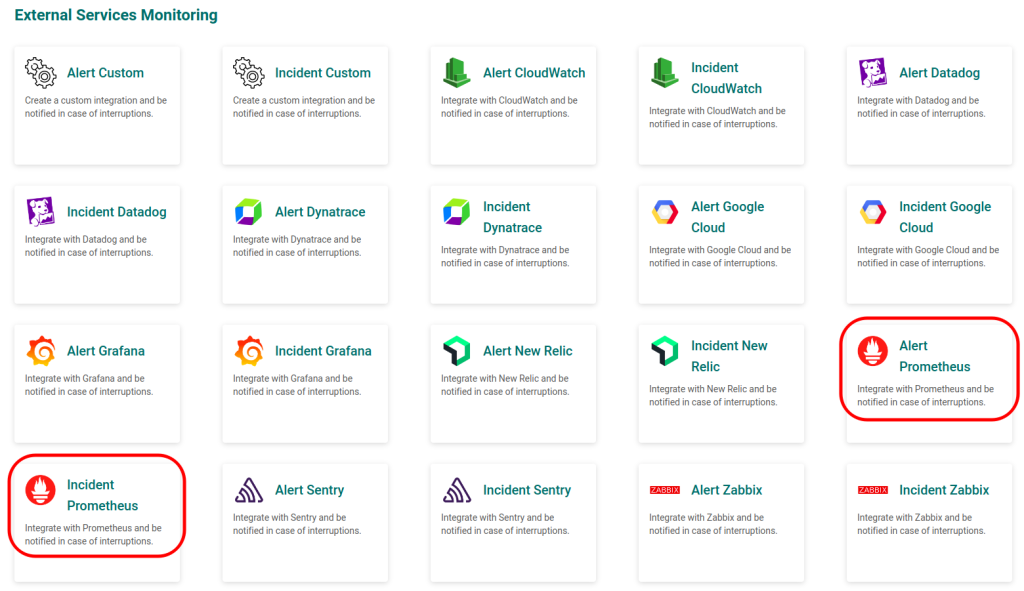

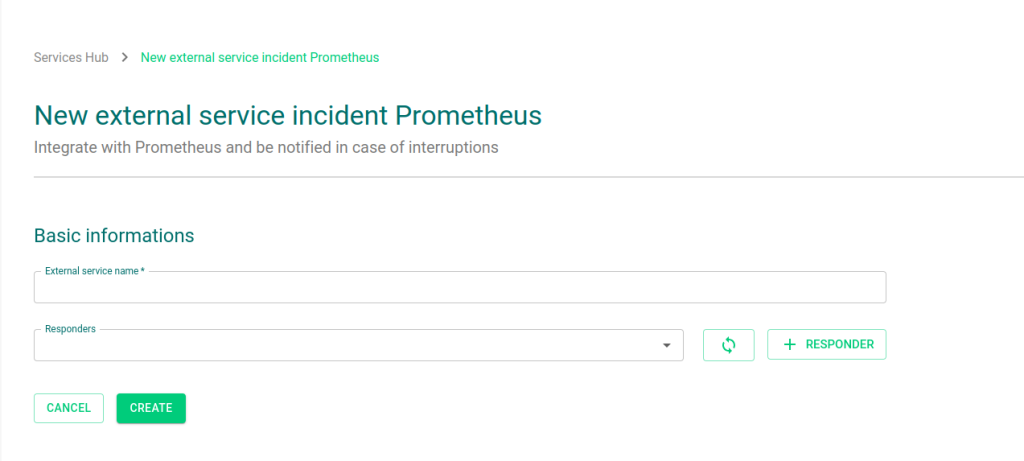

Criando um External Service Prometheus

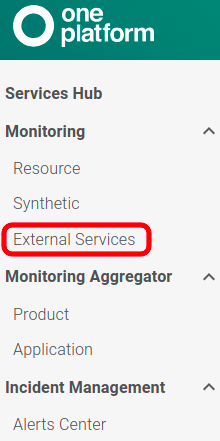

1 – Entre no Service Hub, localizado no menu lateral esquerdo

2 – Selecione entre as opções, caso queira abrir um alerta, selecione Alert Prometheus ou caso queira abrir um incidente, selecione Incident Prometheus

3 – No formulário, deve preencher o External service name e os Responders que receberão s notificações deste serviço, em seguida clique em CREATE

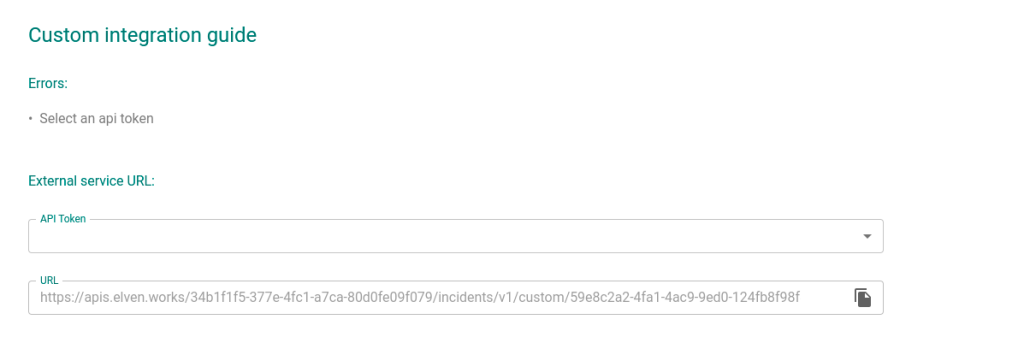

4 – Mais abaixo aparecerá as informações do seu External Service solicitando que selecione um Api token, selecione o criado anteriormente

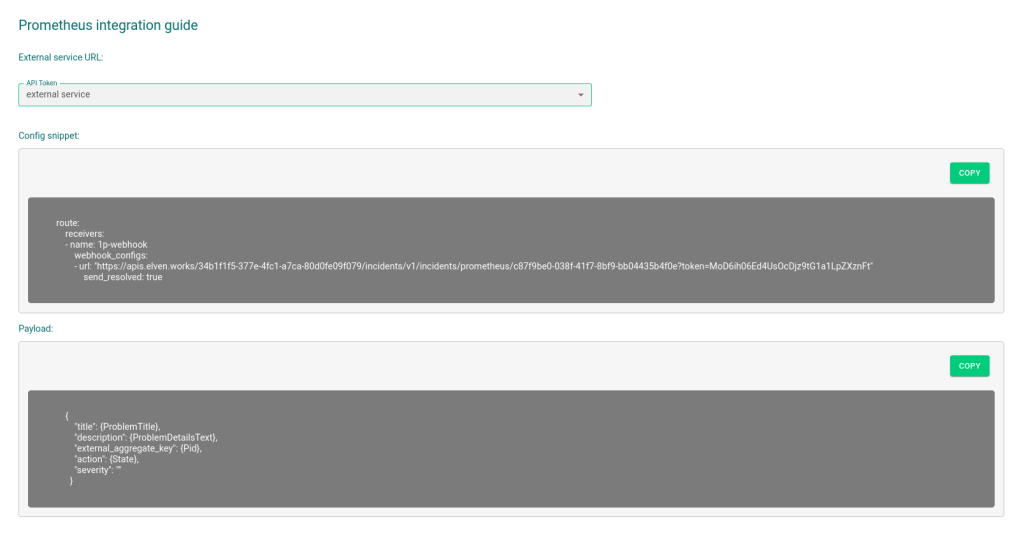

5 – Após selecionar o Api Token, as informações necessárias para configurar o External Service Prometheus estão completas

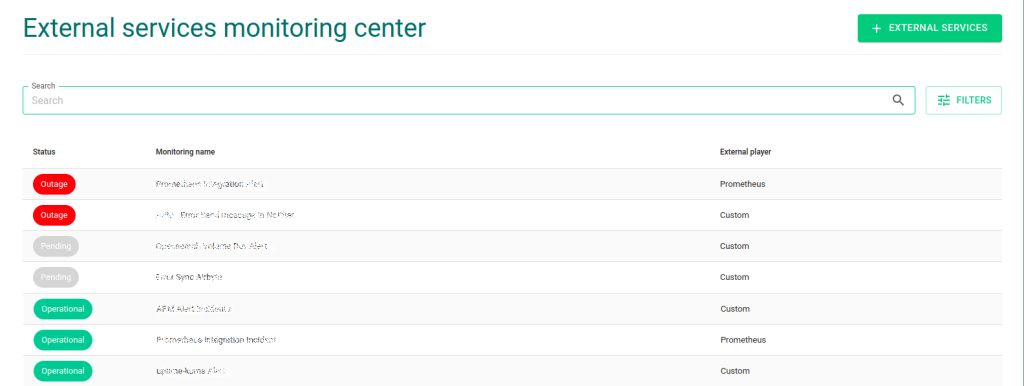

6 – Após criados, seus External Services aparecerão no External services monitoring center, eles serão classificados em ordem de status (em alarme antes dos operacionais)

Configurando no Prometheus

1 – Configurar o Receiver.

- Nos Values do Prometheus, na parte de Receivers, configure os receivers necessários (com as informações passadas pela equipe da ElvenWorks)

2 – Configurar as Rotas

- Nos Values do Prometheus, na parte das rotas, configure-as

route:

group_wait: 30s

group_interval: 5m

repeat_interval: 5m

receiver: 1p-webhook —--> Nome configurado no passo anterior

routes:

- receiver: 1p-webhook —---> Nome configurado no passo anterior

3 – Configurar os Alertas

- Nos Values do Prometheus, na parte dos alertas, configure os alertas necessários (com as informações obtidas na criação do External Service)

- name: Instances GoLang

rules:

- alert: <Título do incidente/alerta>

expr: <expressão das métricas>

for: <Tempo de duração do erro>

annotations:

description: "<Descrição do incidente/alerta>"

labels:

severity: <escolha entre critical, high, moderate, low ou informational>

Pronto, sua integração com o Prometheus já está configurada.